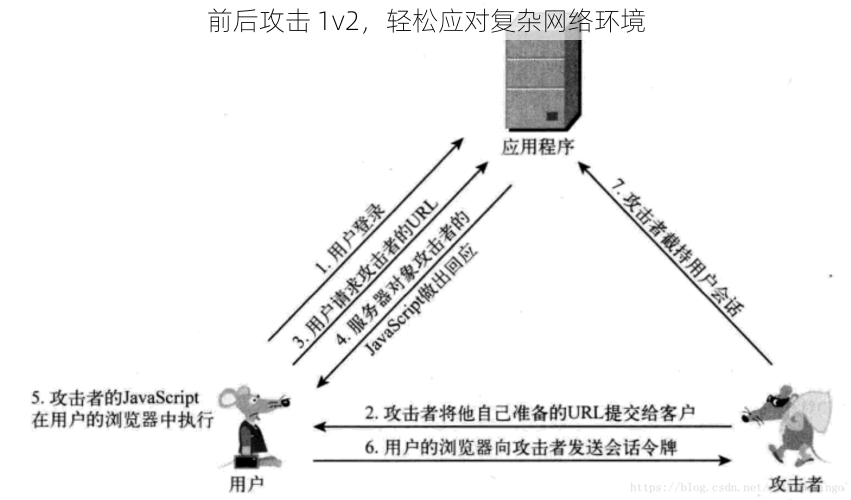

前后攻击 1v2,轻松应对复杂网络环境

文章主要介绍了前后攻击 1v2 的相关内容,旨在帮助读者了解如何在复杂网络环境中轻松应对这种情况。

随着互联网的普及和发展,网络安全问题日益突出。在网络攻击中,1v2 的情况并不罕见,即一个攻击者面对两个目标。这种情况下,如何有效地进行攻击并保护自己的网络环境就成为了一个重要的问题。将介绍一些前后攻击 1v2 的方法和技巧,帮助读者轻松应对复杂网络环境。

攻击方法

1. 端口扫描:通过扫描目标主机的端口,获取目标主机的开放端口和服务信息,为后续的攻击提供基础。

2. 漏洞利用:利用目标主机存在的漏洞进行攻击,如缓冲区溢出、SQL 注入、Web 漏洞等。

3. 密码破解:通过猜测或暴力破解目标主机的密码,获取目标主机的控制权。

4. 社会工程学:通过欺骗、诱导等手段获取目标主机的信任,从而获取目标主机的信息或控制权。

应对策略

1. 加强安全意识:提高员工的安全意识,让员工了解网络安全的重要性,避免成为网络攻击的目标。

2. 安装防火墙:安装防火墙可以有效地阻止外部攻击,保护内部网络的安全。

3. 定期更新补丁:及时安装操作系统和软件的补丁,修复已知的漏洞,避免被攻击者利用。

4. 加强密码管理:设置复杂的密码,并定期更换密码,避免密码被猜测或破解。

5. 安装杀毒软件:安装杀毒软件可以及时发现和清除病毒,避免病毒的传播和破坏。

介绍了前后攻击 1v2 的相关内容,包括攻击方法和应对策略。在复杂的网络环境中,我们需要不断提高自己的安全意识,采取有效的安全措施,保护自己的网络环境和信息安全。我们也需要不断学习和掌握新的安全技术和知识,以应对不断变化的网络安全威胁。